Selamlar,

En basit tabiriyle, Wannacrypt0r bir ransomwaredir. Bunu bu kadar önemli kılansa, NSA’ın Eternalblue exploiti ile kullanılmasıdır.

Wanna Cry ile yapılan saldırıların önceliği şu an için Windows işletim sistemini kullanan ve SMB (Server Message Block) protokolü aktif cihazlar olarak gözüküyor. Bu saldırıda SMB protokolü kullanılıyor ve protokol üzerinden saldırı gerçekleştirilip, serverdaki bilgiler md5 (sanırım) ile encrypt ediliyor. Bu şifrenin çözümlenmesi için de sizden belirli bir oranda para talep ediliyor. (Ransomware’in olayı budur.)

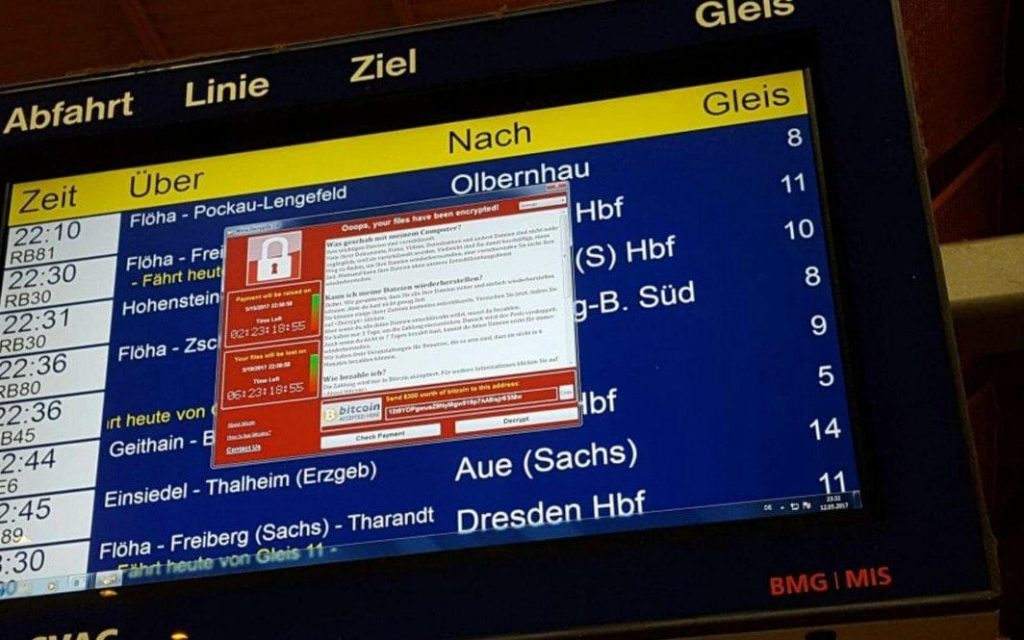

Durumun ciddiyetini vurgulamak gerekirse aşağıdaki görsel Almanya’nın ulusal tren istasyonundaki bir monitöre ait.

Bu saldırı, Windows XP’den Windows 2016 Server’a kadar tüm sistemleri tehdit ediyor. Windows cihazlar için yapabileceğiniz iki güvenlik önlemi bulunuyor. Bunun için ihtiyacınız yoksa SMB protokolünün (445) bu portlarla (139,3389) iletişimini firewalldan durdurun veya sistemden SMB protokolünü kaldırıp disable edin. (Bunu yapmadan önce lütfen okuyun: SMB nedir?)

Önerim: Server tarafında dışarıya açık olan UDP 137,138 ve TCP 139,445 portunun enable olduğu tüm kuralları disable etmeniz ve kapalı duruma getirmenizdir. Sonrasında Windows’un güvenlik patchini (MS17-010 yamasını) yüklemenizdir.

Eğer static IP adresiniz varsa 3389 portuna da sadece sizin static IP adresinize erişime açık hale getirebilirsiniz.

Windows ve Windows Server işletim sisteminde SMB disable etmek için Microsoft’un bu anlatımını inceleyebilirsiniz:

How to disable SMBv1, SMBv2 and SMBv3 in Windows or Windows Server

Microsoft’un SMB açığı için yayınladığı güvenlik patchlerini aşağıdaki linkten indirebilirsiniz:

Windows Server MS17-010 Wannacrypt0r Security Update Patch Download

Şu an tüm dünya çapında etkili olduğu için herkes Windows update çekmeye çalışıyor. Bu sebeple update alamayabilirsiniz.

Bu şekilde kullandığınız sisteme uygun patch indirebilirsiniz.

Aşağıdaki linkten de bu saldırıdan etkilenip etkilenmeyeceğinizi (sunucunuzda zaafiyet olup olmadığını) kontrol edebilirsiniz:

Wanna Cry Vulnerability Checker

*Türkiye’de şu an bu durumdan etkilenebilecek 23.000’den fazla sistem bulunuyor.

*Türkiye’de şu an bu durumdan etkilenebilecek 23.000’den fazla sistem bulunuyor.

Kullanıcıların yapması gerekenler ise, indirdiğiniz programın güvenilirliğini araştırın. Örneğin Windows10 ya da eski sürümlerde Flash Player ile bilgisayar üzerinde full yetkiye sahip olabiliyorlar. Bu yüzden, sizden bunu indirmenizi isteyen siteye ve indirdiğiniz uygulamaya dikkat edin.

Önemli soru: Linux ve OS sistemler bu durumdan etkilenir mi? Çoğu ransomware yazılım Linux’ta çalışmıyor ancak bu saldırıyı gerçekleştirenlerin ellerinde daha farklı toollar olduğu tahmin edilebilir bir durum ve bu sistemlerin de durumdan etkilenmeleri bir ihtimal. Sonuçta trojan vari bir yapı. SMB protokolü, Linux’ta Samba ile eş değerdir.

Wanna Cry yanında, şu an Türkiye’de internet bankacılığı üzerinde de yoğun bir girişim söz konusu. Bu doğrultuda Android kullanan kişilerin bir süreliğine internet bankacılığını telefonlarından kullanmamaları öneriliyor. Twitter’dan takip ettiğim Lukas Stefanko’nun (Eset’te Malware Reasearcher) konuyla ilgili tweetleri aşağıdadır:

Android için de kullandığınız uygulamaları nereden indirdiğinize ve indirdiğiniz uygulamanın talep ettiği yetkilerine dikkat edin.

Örn: https://twitter.com/LukasStefanko/status/863408224195809281

20 Mayıs 2017 Editi:

WannaCry Decrypt toolu yazılmış. İlgili içeriğin linki altta:

*WannaCry keyi process memory üzerinde tutuyormuş, gerçekten başarılı.

http://thehackernews.com/2017/05/wannacry-ransomware-decryption-tool.html

İlk görsel, Telegraph.co.uk’dan alınmıştır.